#

敏感情報が多いため、ご了承ください。

最近、あるプロジェクトがあり、特定の機関の目標に関する情報収集を行いました。このシステムはメールシステムです。

目標:XXX.gov.cn のある行政レベルの目標

システム:自社開発のメールサービスシステム

システムにはスライダー認証があるため、Web からのメールアカウントのブルートフォース攻撃はあまり効果がなく、サーバー側にも実際の IP がないため、プロトコルのブルートフォース攻撃もできません。

その後、このシステムに対して情報収集を行い、天眼查を利用して目標に関連する資産の供給業者が XXXX 社であることを確認しました。この会社は市レベルの機関の大部分の第三者システム開発を請け負っており、非常に価値のある供給業者です。すぐに考えを変えて、供給業者から攻めることにしました。

0x2 供給業者情報収集#

XX テクノロジー

ウェブサイト:testteam.com

法人メール:188888888_@_qq.com

法人携帯番号:18888888888

子会社

XXX () テクノロジー

ウェブサイト:1.testteam.com

法人メール:13333333_@_qq.com

法人携帯番号:13333333333

公開されている情報はこれだけで、収集した情報資産を調査しましたが、利用できるポイントは見つからず、やはりウェブサイトから攻めることに決めました。

ドメインをスキャンしたところ、1 つの IP しか得られず、履歴の解析でも余分な IP は見つかりませんでした。この IP に対して全ポートスキャンを行ったところ、外部に開放されている IP は 3389、443、80 などのポートのみで、しかもクラウドサーバーで、サブドメインにも余分な資産はありませんでした。

しかし、ウェブサイトのディレクトリに OA ログインのインターフェースが提供されていることがわかりました。

弱いパスワードでログインを試みたところ、アカウントを入力した後に空白が返されましたが、実際にはログインに成功していました。

ただし、ログインプロセスのロジックに問題がある可能性があり、手動でリクエストとアクセスパスを変更しないとバックエンドに到達できませんでした。

供給業者のバックエンドに到達しても、特に情報は見つからず、資産も少なかったため、従業員から攻めることにしました。

ご存知の通り、GitHub の開発者はしばしばプロジェクト資料を公開し、スクリプト内の漏洩したアカウントやパスワードなどを公開することがあります。そこで、私は GitHub でこの会社の疑わしい人物を集めました。

彼のプロジェクトリポジトリにはこの会社のマニュアルが保存されており、別のプロジェクトでは彼のブックマークとパスワードを見つけたため、この従業員を深く掘り下げることに決めました。

0x3 従業員情報収集#

彼のプロジェクトコードを見ると、多くはローカルの localhostIP ですが、いくつかのブックマークアドレスが私の注意を引きました。その中の 1 つは小米の公式ウェブサイトです。

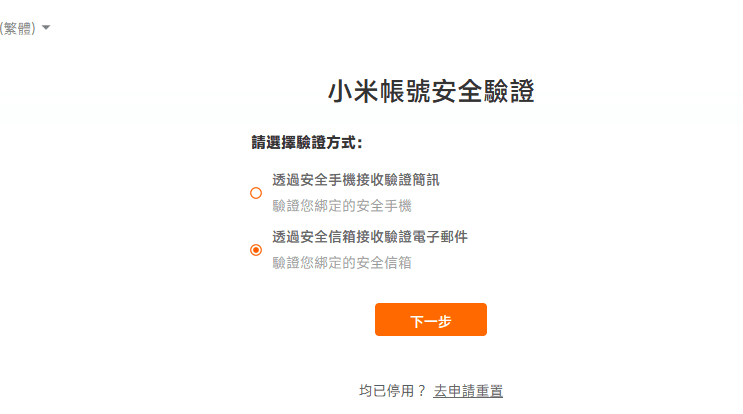

既存の資産に基づいて、この従業員は 3 つのメールアカウントを使用しており、それぞれ新浪と QQ です。彼が主に使用しているメールアカウントを推測するのは簡単です。例えば、小米のバインディングを調べることです。

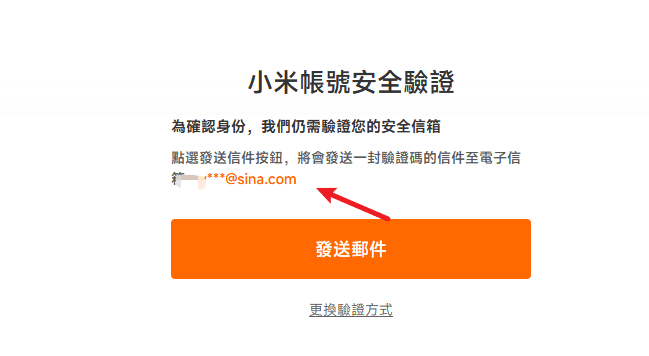

パスワード回復機能を利用して小米のバインディングメールを取得し、同時にこの従業員がよく使用するメールアカウントも取得しました。

以前に取得したパスワードを使用して、网易メールマスターで网易メールにログインし、往来のメールを簡単に確認しましたが、特に価値のあるものは見つかりませんでした。後で警戒を避けるために、メールに転送を設定しました。

すぐにそのメールアカウントで小米アカウントにログインしました。

個人の配送先住所から本名と物理的な住所を取得し、会社の物理的な住所であることを確認しました。すぐに小米クラウドサービスを使用して個人を特定しました。

次に、メールに記載されていた住所を利用して 51job でこの従業員の履歴書を確認しました。

また、この従業員の過去の情報から、目標会社の従業員であったことが確認されました。

同時に、QQ メールからいくつかのプラットフォームのアカウントを取得しました。

これらのプラットフォームからいくつかのプラットフォームにログインしましたが、目標とは関係ありませんでした。

この時、私は一つの問題を考えていました。これだけの情報を得たが、目標会社の OA や内部交流に使用されているチャネルはまだわからず、個人から内部にアクセスすることができません。内部には必ず通信の場所があるはずですが、現時点では最初に見たスキルマニュアル以外にその会社の情報は見つかっていません。このような情報を単に収集することにはあまり意味がありません。

0x4 コラボレーションソフトウェア情報収集#

- Tencent ドキュメント

- Kingsoft オフィス

- DingTalk

- Yuque

- 企業 WeChat

- Weiyun

- Feishu

翌日、私は引き続き供給業者の情報を探し続けました。

公式ウェブサイトにビジネスや OA がないので、彼らはどのプラットフォームで交流や通信をしているのか考えました。

ここで、私は Yuque、Feishu、有道クラウドノート、DingTalk、印象ノート、WPS などのソフトウェアを試みました。数回の試行の後、大部分のアカウントには取得したパスワードでログインできました。DingTalk と企業 WeChat にはログインできましたが、どちらも携帯番号の確認が必要でした。おそらくそのうちの 1 つを使用しているのでしょうが、どうしようもありません。

Yuque と Tencent ドキュメントには何も書かれていませんでした。どうしようもありません。

Weiyun には個人情報以外に会社の情報はありませんでした。役に立ちません。

残るは WPS だけです。

ここで面白いことが起こりました。Kingsoft ドキュメントは多かれ少なかれ使用されているはずです。私は彼のアカウントを使って彼のよく使うパスワードにリセットしました。彼のパスワードの規則はほぼ同じなので、彼がパスワードが間違っていることに気づいて、よく使うパスワードを試してもあまり考えないだろうと思いました。

しかし、この WPS のパスワード変更は私の転送メールに送信されることはなく、GitHub にバインドされた QQ とよく使うパスワードを使ってログインしました。

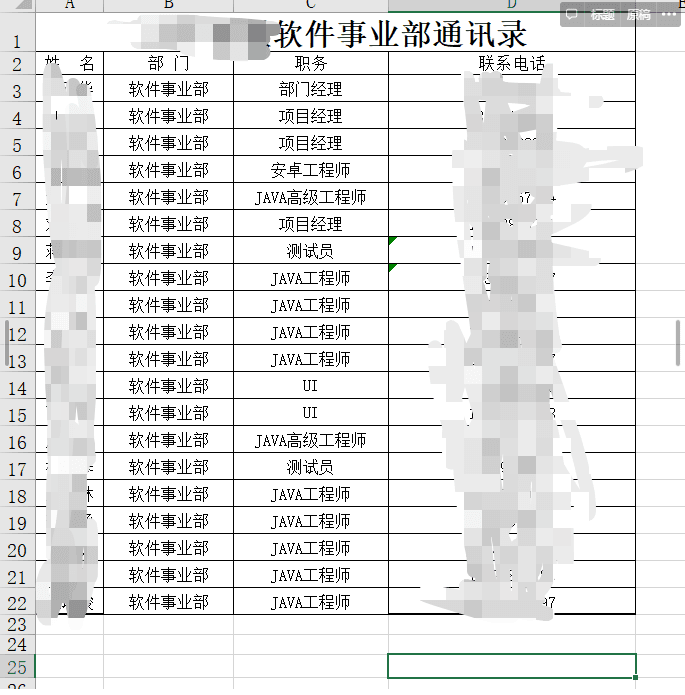

ログインすると、やった!ついに目標資産の情報が得られました。それは会社の従業員名簿でした。

実際、ここまで来たらもうやるつもりはありませんでした。目標が使用している通信プラットフォームが特定できず、目標資産も少なかったため、従業員から攻めるのも難しいと思いました。従業員から突破するのは無駄な時間を費やす可能性が高いです。

従業員から情報を得ることができたのは運が良かったと思います。もし彼がメールに二次ログイン認証を設定していたり、パスワードの規則を強化していたりしたら、この名簿を手に入れることはできなかったでしょう。この従業員はほとんどすべての情報を手に入れましたが、彼が使用しているのは DingTalk かもしれませんが、DingTalk は顔認証でログインする必要があります。

0x5 目標を取得#

ここまで来たら、私は反省し始めました。この道では目標を達成するのは難しいようです。ソースコードも手に入れられず、システムのパスワードも取得できず、供給業者にも大きな突破がありませんでした。

彼が GitHub を多く使用しているのを見て、私は彼の GitHub パスワードを変更してリポジトリのコードを取得することに決めました。

最初に制御した新浪メールを使用して、彼のパスワードをよく使うパスワードに変更し、ログインに成功しました。

![]()

彼のすべてのリポジトリコードを確認していると、偶然にも目標システムのパスワードを見つけました。パスワードは一般的なもので、アカウントは比較的長く、運が良かったです。

このアカウントでログインに成功し、しかも管理者権限を持っていました。

最終的にバックエンドの権限を取得しました。

0x6 まとめ#

特に技術的なものではない侵入でしたが、運が第一要素で、すべてがつながっており、やるだけです。