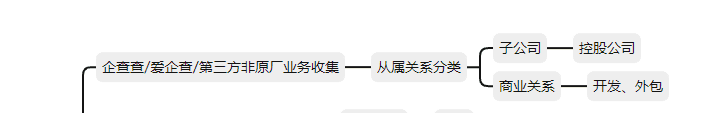

0X01 攻撃チェーン図#

図は比較的密に作成されており、選択とターゲットの方向を説明するためにいくつかを個別に切り出しています。

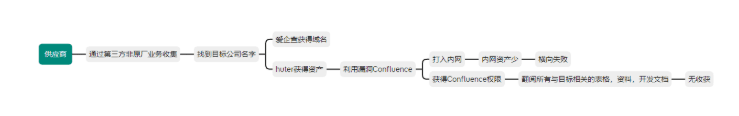

サプライヤーの収集について

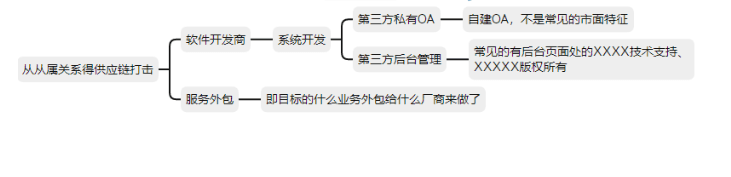

サプライヤーに対する攻撃チェーンについて。

今回のサプライヤーターゲットの選択について。

0x02 入口#

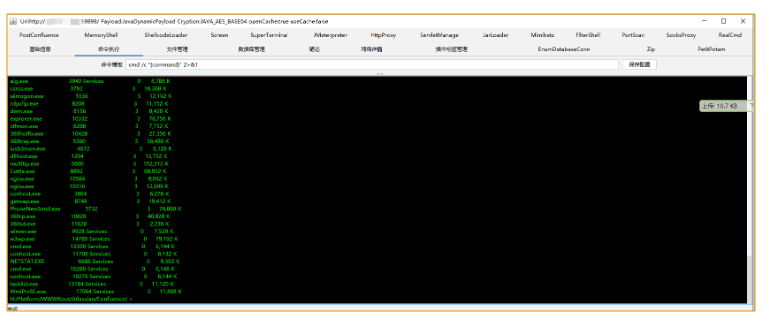

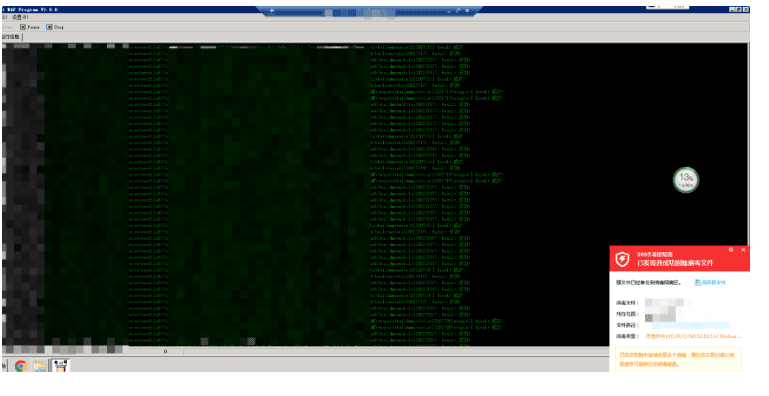

入口は非常にシンプルで、Confluence の脆弱性を利用して直接メモリにマルウェアを書き込みます。

システムには 360 全家桶が存在します。

システムは 2008 であり、このマシンのハッシュを直接エクスポートすることを選択します。

- ユーザー名 : Administrator

- ドメイン : WIN-69U1J6S1795

- パスワード : HNG7% i&RU

0x03 内網#

最初は 3389 に接続できず、スキャンしてみると 3389 が開いていないことがわかりました。

ポートが変更されたと感じ、調べてみると本当に変更されていました。

tasklist /svc | findstr TermService // まずポートを確認

netstat -ano | findstr 2956 // 次にこのPIDに対応するサービスを調べる

ポートは 53388 であり、接続に成功しました。

IP は 192.168.1.188 です。

内網でいくつかの Web 資産をスキャンしました。

] WebTitle:http://192.168.43.1:8080/login.action?os_destination=%2Findex.action&permissionViolation=true code:200 len:29508 title:ログイン - 技術センター文書管理システム

[*] WebTitle:http://192.168.1.201:8080/login.action?os_destination=%2Findex.action&permissionViolation=true code:200 len:29508 title:ログイン - 技術センター文書管理システム

[*] WebTitle:http://192.168.150.1:8080/login.action?os_destination=%2Findex.action&permissionViolation=true code:200 len:29508 title:ログイン - 技術センター文書管理システム

しかし、これらの内網の Web はあまり価値がなく、すべて VM のネットワークカードセグメントにあります。

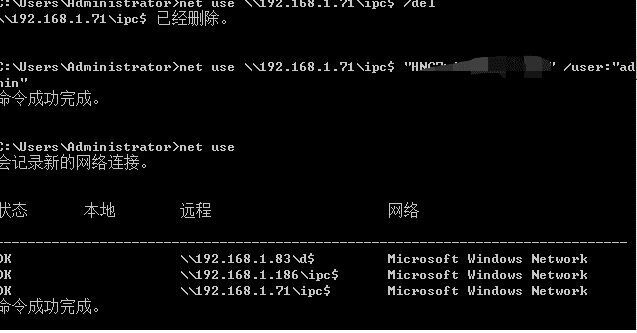

ここで私は、パスワードを使って内網の他のマシンに侵入し、fscan を使って RDP をブルートフォースしようと考えました。

fscan.exe -m rdp -p 3389 -h 192.168.30.1/24 -user administrator -pwd test123 -o res.txt

しかし、問題の一つが発生しました。内網の 3389 はすべて変更されており、正しい 3389 ポートを見つけることができず、ブルートフォースもできません。

SMB を試してみることにしましたが、結果は芳しくなく、SMB も利用できませんでした。

SMB に接続しようとしたところ、相手がデフォルトの共有を開いていたため、パスワードが空でも接続できませんでした。

管理者がどのマシンからログインしてきたのかを確認しました。

管理者の来路 IP を取得:

wevtutil qe security /format:text /q:"Event[System[(EventID=4624)] and EventData[Data[@Name='TargetUserName']='administrator']]"|find "源ネットワーク"

調べた結果、接続してきたマシンの IP がアクセスできなくなっていました。

さて、問題が発生しました。現在の状況では、横に出ることができず、突破するための資産がありません。

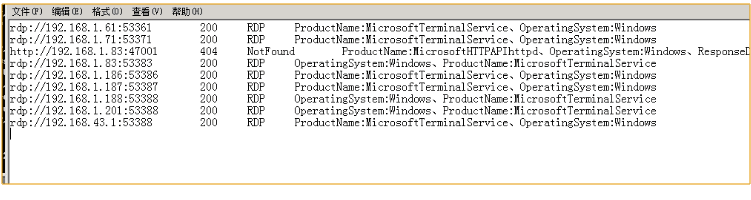

以前、ローカルの RDP ポートが 5 万以上であることを考慮し、kscan を使って内網の 5 万ポートをスキャンして他のマシンの RDP ポートを取得しました。

しかし、残念ながら以前のパスワードを使っても、これらのマシンの RDP には接続できず、環境は行き詰まりました。

0x04 考察#

これまでに行ったこと:

- ローカルのファイル、RDP、ゴミ箱を調べ、利用できるファイルがないことを確認しました。RDP はパスワードを保存せず、既存のパスワードでの衝突は失敗しました。

内網の RDP ポートがすべて変更され、RDP の衝突が困難(解決済み、kscan のフィンガープリンティングを利用して RDP ポートを取得)。- 管理者の来路は特定され、管理者 PC にはアクセスできません。

- 内網には第三者が攻撃できるサービスがありません。

0x05 明暗#

この環境は行き詰まりました。当時は特に手段がなく、放置していました。

その後、防御チームの悪夢のアドバイスに従い、内網の IP セグメントの 40000 以上のポートをスキャンしました。

理由は、向日葵が起動後に 40000 以上のランダムな Web ポートを開放し、認証に問題がある場合は直接 cgi-bin/rpc?action=verify-haras を通じて cid を取得し、RCE を実行できるからです。

いくつかのマシンで向日葵の脆弱性を利用して成功裏に横に出ました。

仮に画像.jpg

0x06 まとめ#

これは考察に値するケースです。時には内網にどのようなサービスが存在するかをじっくり考える必要があります。第三者のサービスを利用することで、思いもよらない効果が得られることがあります。