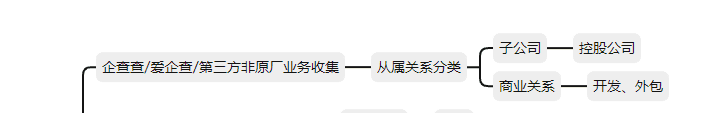

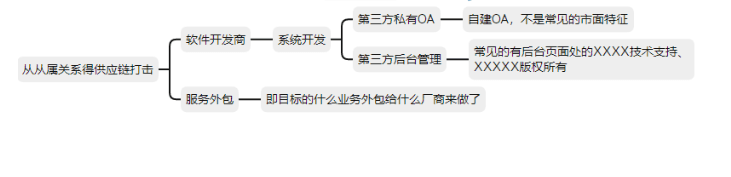

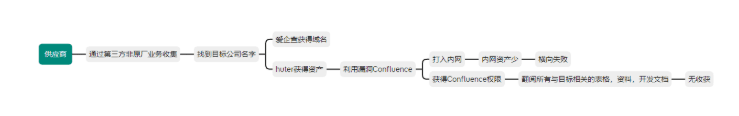

0X01 攻擊鏈路圖#

圖做的比較密,單獨截出幾份用於說明選擇和目標的方向。

關於供應商的收集

關於供應商的打擊鏈。

關於此次供應商目標的選擇。

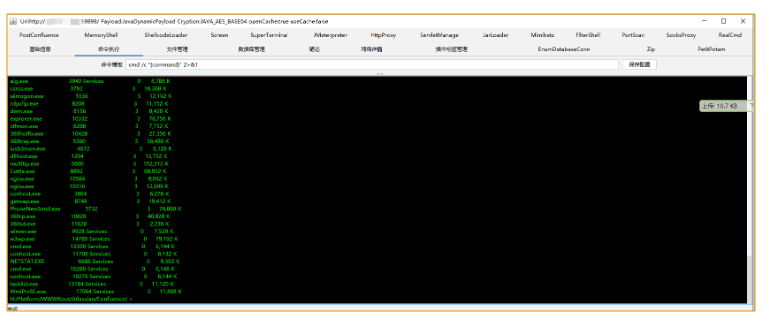

0x02 入口#

入口很簡單,一個 Confluence 的漏洞,直接寫入內存馬。

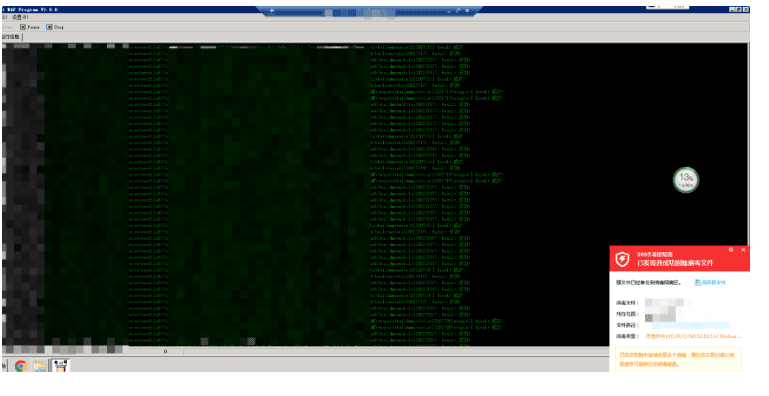

系統存在 360 全家桶

系統是 2008 , 選擇直接導出這台機器的 hash。

- Username : Administrator

- Domain : WIN-69U1J6S1795

- Password : HNG7%i&RU

0x03 內網#

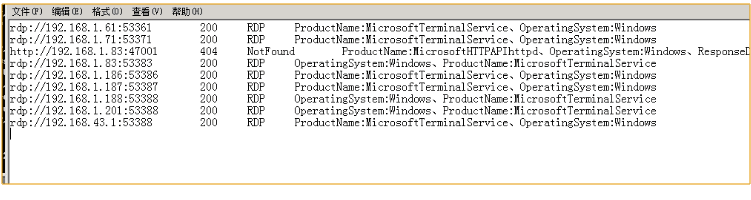

剛開始 3389 連不上,掃描掃過去看到 3389 沒開。

感覺就是改了端口,去查了一下還真是改了。

tasklist /svc | findstr TermService //先查詢出端口

netstat -ano | findstr 2956 //再查此PID對應的服務

發現端口是 53388,成功連接。

IP 是 192.168.1.188。

內網掃描出了一些 web 資產。

] WebTitle:http://192.168.43.1:8080/login.action?os_destination=%2Findex.action&permissionViolation=true code:200 len:29508 title:登錄 - 技術中心文檔管理系統

[*] WebTitle:http://192.168.1.201:8080/login.action?os_destination=%2Findex.action&permissionViolation=true code:200 len:29508 title:登錄 - 技術中心文檔管理系統

[*] WebTitle:http://192.168.150.1:8080/login.action?os_destination=%2Findex.action&permissionViolation=true code:200 len:29508 title:登錄 - 技術中心文檔管理系統

不過這幾個內網的 web 都沒啥價值,都在 VM 的網卡段。

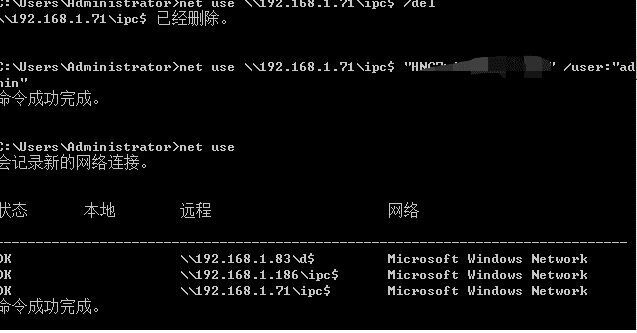

到這裡我想的是去用密碼碰撞一個內網其他的機器,直接使用 fscan 去爆破 RDP。

fscan.exe -m rdp -p 3389 -h 192.168.30.1/24 -user administrator -pwd test123 -o res.txt

但是問題之一來了,內網的 3389 全改了,無法找到正確的 3389 端口也就不能爆破。

考慮嘗試了 SMB 看看能不能寫,結果不如人意,SMB 也無法利用。

SMB 過去之後發現連不上,因為對方開了默認公用共享,即便是密碼為空也可以連接。

看了一下管理員是從哪台機器上登過來的。

管理員來路 IP 獲取:

wevtutil qe security /format:text /q:"Event[System[(EventID=4624)] and EventData[Data[@Name='TargetUserName']='administrator']]"|find "源網絡"

根據查出來的連過來這台機器的 IP 發現訪問不通了。

那麼問題來了,現在的情況貌似無法橫向出去了,沒有任何可用於突破的資產。

之前考慮到本機的 RDP 端口在 5W 以上,利用 kscan 掃描內網的 5W 端口獲得了其他幾台的機器 RDP 端口

不過很遺憾的是利用之前的密碼,這幾台機器的 RDP 都沒連上去,至此,環境陷入僵局。

0x04 思考#

已做的事情有:

- 翻閱本機文件、RDP、回收站,確認沒有可以利用的文件,RDP 不保存密碼,已有的密碼碰撞失敗。

內網 RDP 端口全改,碰撞 RDP 較為困難(已解決,利用 kscan 的指紋識別成功獲得 RDP 端口)。- 管理員來路已經定位,管理員 PC 機打不過去。

- 內網沒有第三方可打的服務了。

0x05 柳暗花明#

這個環境就卡著了,當時沒啥辦法就放閒置了。

後來根據防守隊噩夢的提醒,去掃了內網 IP 段的 40000 以上的端口。

原因是,向日葵在啟動後會在 40000 以上隨機開放一個 web 端口,認證有問題可以直接通過 cgi-bin/rpc?action=verify-haras 獲取 cid 執行回顯 rce。

通過部分機器上的向日葵漏洞成功橫向出去。

假裝有圖.jpg

0x06 總結#

這是一個值得思考的案例,有的時候真要仔細思考一下內網中還有那些服務能打的,有時候利用第三方服務往往有意想不到的效果。