某护网行动,通过企查查收集到了该单位的招投标信息。

通过对该中标公司进行渗透测试,发现在其 IP 段里面存在一个 Confluence,刚好有漏洞的版本,随即拿下。

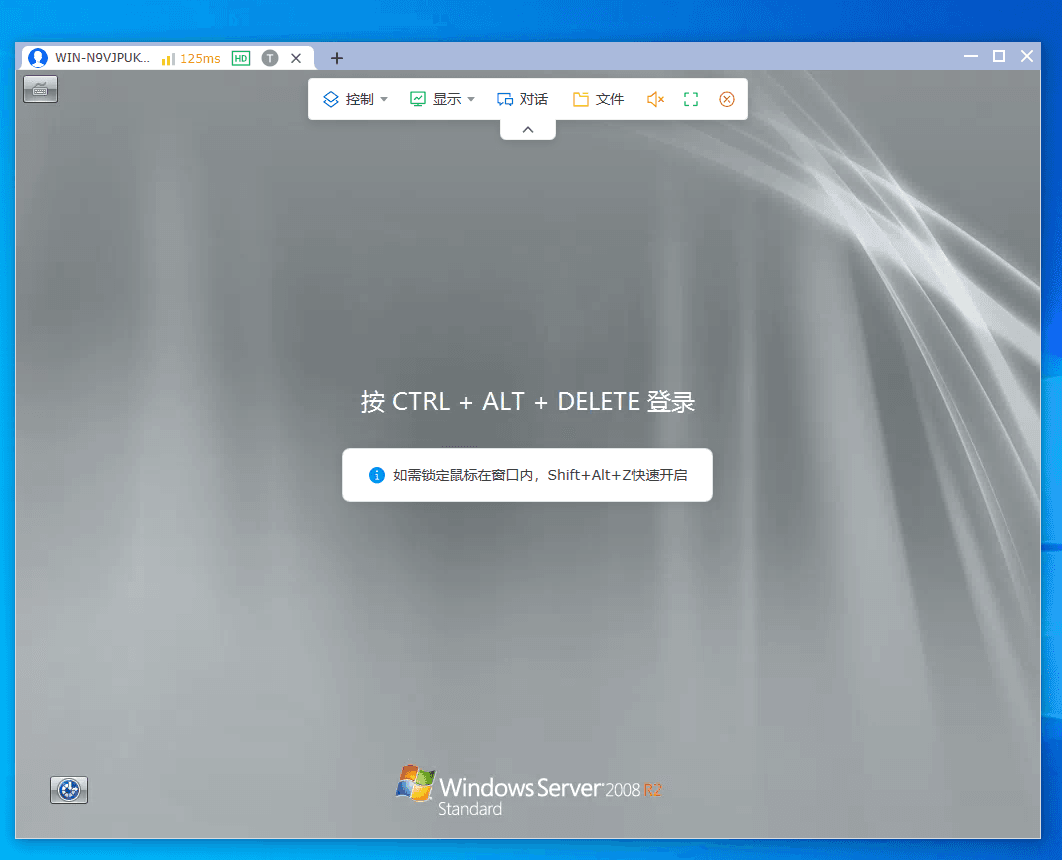

系统为 2008R2,X64

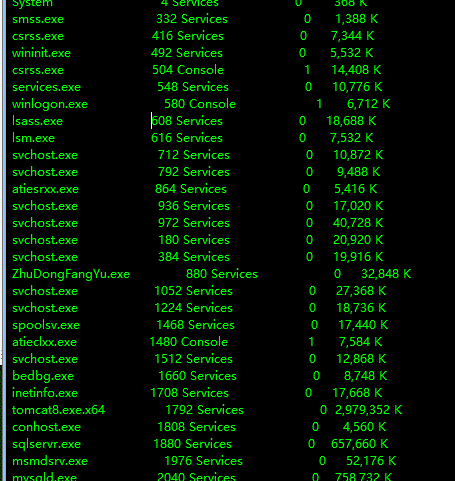

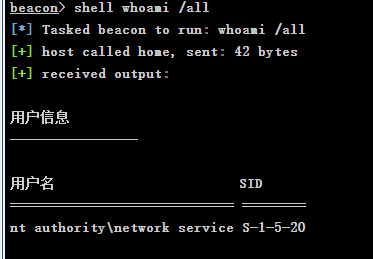

发现有 360 全家桶,权限 nt authority\network service。

这个权限限制的比较死,试了一下 360 有点铁,没绕过去,当时有点抽风,执行 exe 直接无回显了。

然后考虑提权上 3389 再说。

0x02#

翻目录的时候发现 todesk,利用 todesk 替换获得明文密码,连上去后发现管理员注销了。

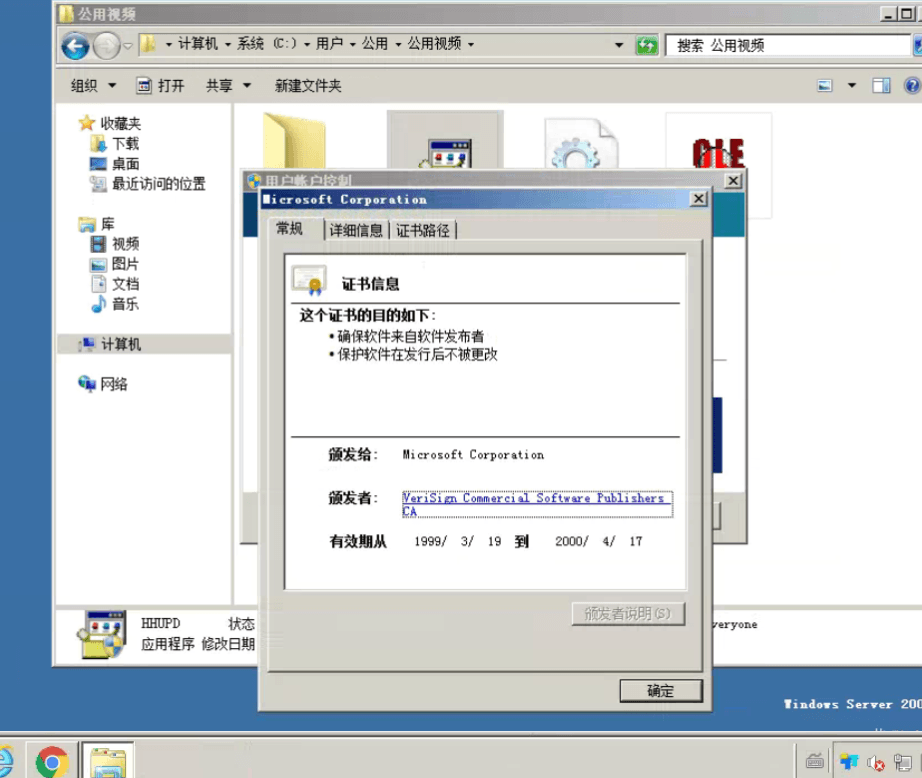

不过当时发现存在 guest 用户,登录后考虑去提权,想的是使用 1388 去提权,但是好像 guest 没有基础 system 的权限,利用失败了,IE 没弹出来。

使用 bypassUAC 也失败了,找不到白名单的程序,猜测应该还是和 guest 有关。

用 guest 权限去本地提权基本上全拉砸。

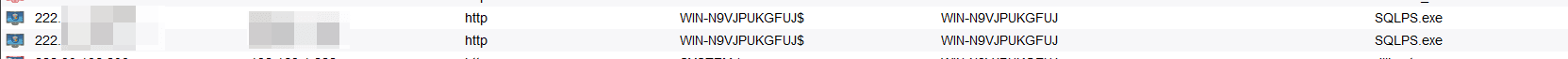

最终发现该机器存在 sqlps,在 webshell 中使用 sqlps 执行命令以 network service 权限上线到 CS 中。

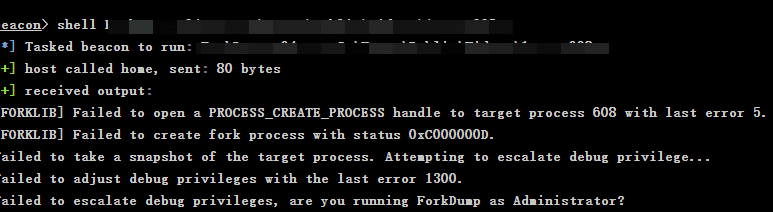

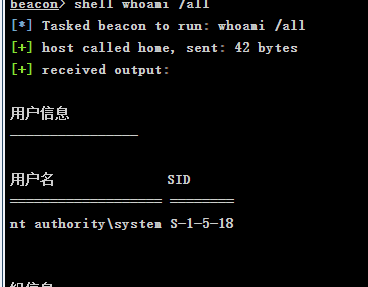

在 CS 中用土豆提权成功,这个土豆模块此处有一个坑,权限处于薛定谔状态。![]()

此处出现了一个状况,就是去导密码的时候提示我不是管理员用户,CS 明确了权限为 system。

查看 CS 会话的时候发现还是原来的网络权限。

后来使用进程注入重新注入了一个 system 的进程权限。

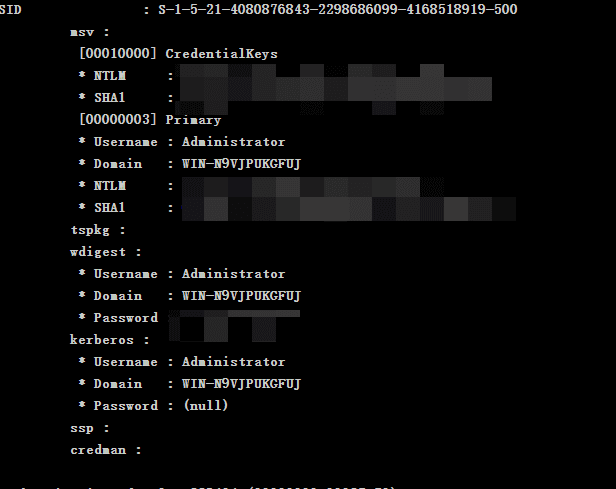

然后使用 mimikatz 导出密码。

获得密码之后不做代理了,直接用 todesk 登录该用户。

我宣布,我才是最后的赢家,办法总比困难多。

内网#

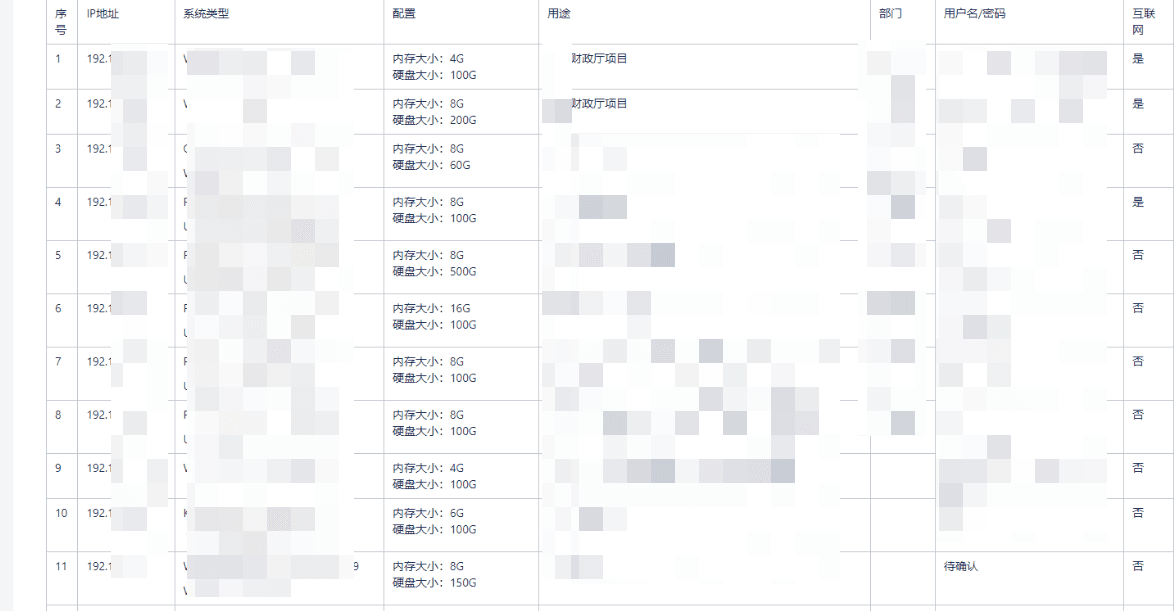

内网就简单了,收集了一下本机的信息,在知识库也翻到了想要的东西。

同时在项目开发进度文档中获得了直连该单位的 VPN 账号密码。

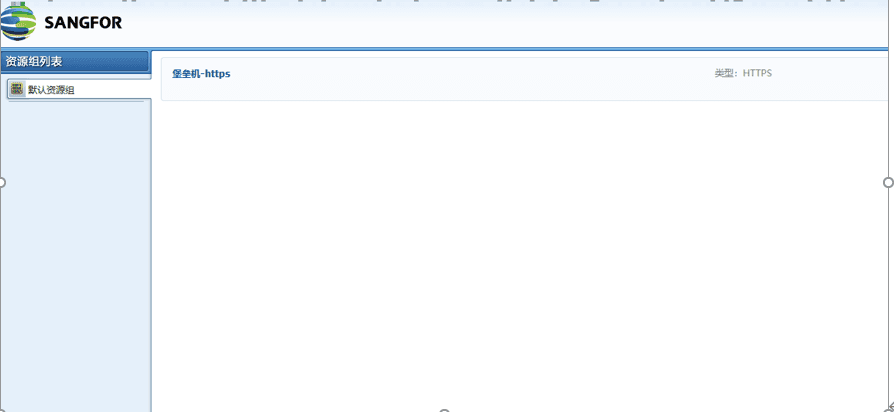

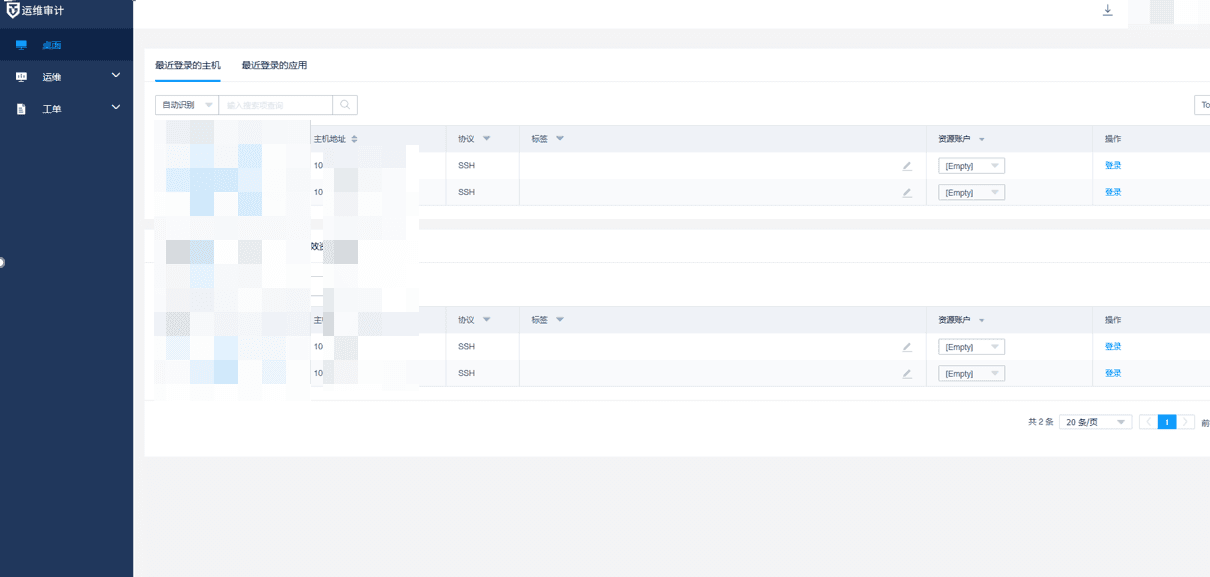

堡垒机权限

结束,没啥特别的亮点。