某護網行動,通過企查查收集到了該單位的招投標信息。

通過對該中標公司進行滲透測試,發現在其 IP 段裡面存在一個 Confluence,剛好有漏洞的版本,隨即拿下。

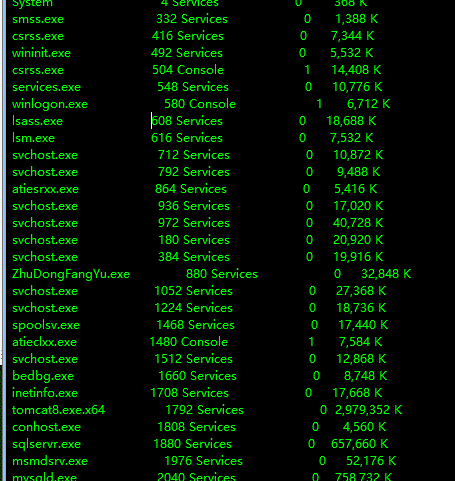

系統為 2008R2,X64

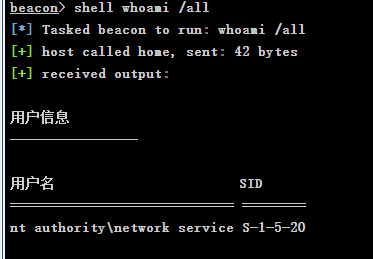

發現有 360 全家桶,權限 nt authority\network service。

這個權限限制的比較死,試了一下 360 有點鐵,沒繞過去,當時有點抽風,執行 exe 直接無回顯了。

然後考慮提權上 3389 再說。

0x02#

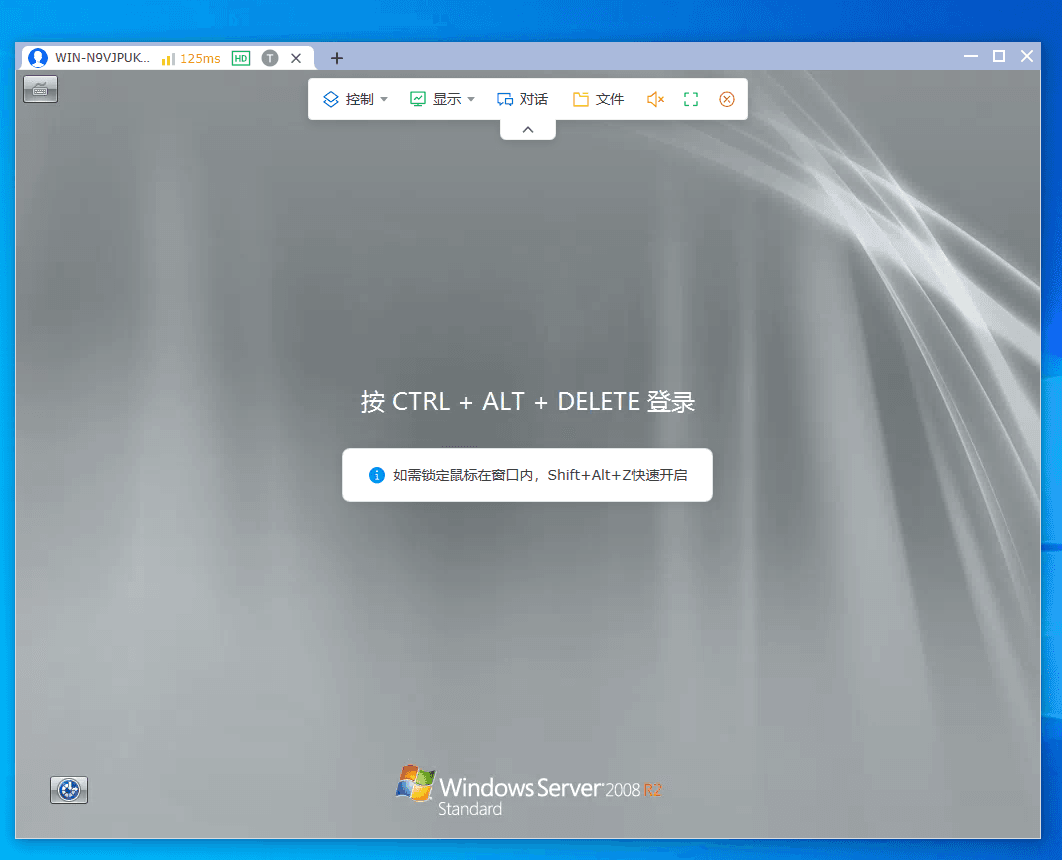

翻目錄的時候發現 todesk,利用 todesk 替換獲得明文密碼,連上去後發現管理員註銷了。

不過當時發現存在 guest 用戶,登錄後考慮去提權,想的是使用 1388 去提權,但是好像 guest 沒有基礎 system 的權限,利用失敗了,IE 沒彈出來。

使用 bypassUAC 也失敗了,找不到白名單的程序,猜測應該還是和 guest 有關。

用 guest 權限去本地提權基本上全拉砸。

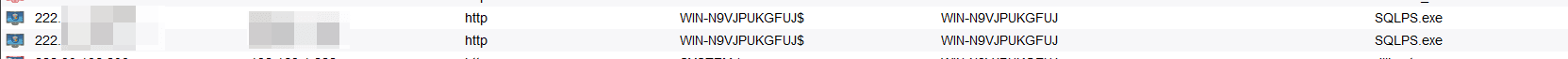

最終發現該機器存在 sqlps,在 webshell 中使用 sqlps 執行命令以 network service 權限上線到 CS 中。

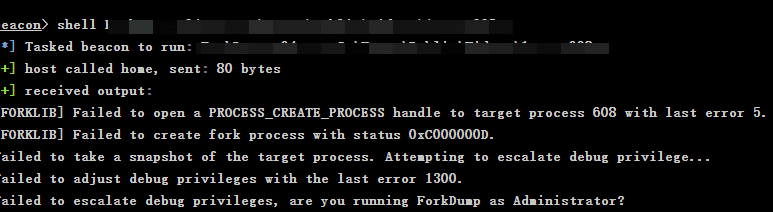

在 CS 中用土豆提權成功,這個土豆模塊此處有一個坑,權限處於薛定諤狀態。![]()

此處出現了一個狀況,就是去導密碼的時候提示我不是管理員用戶,CS 明確了權限為 system。

查看 CS 會話的時候發現還是原來的網絡權限。

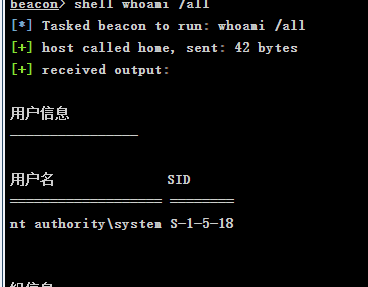

後來使用進程注入重新注入了一個 system 的進程權限。

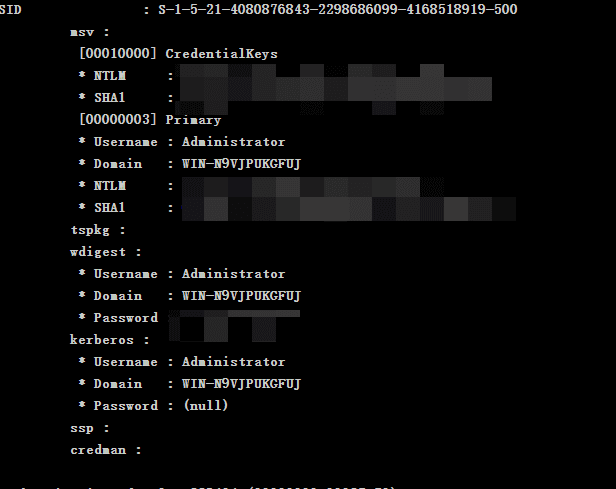

然後使用 mimikatz 導出密碼。

獲得密碼之後不做代理了,直接用 todesk 登錄該用戶。

我宣布,我才是最後的贏家,辦法總比困難多。

內網#

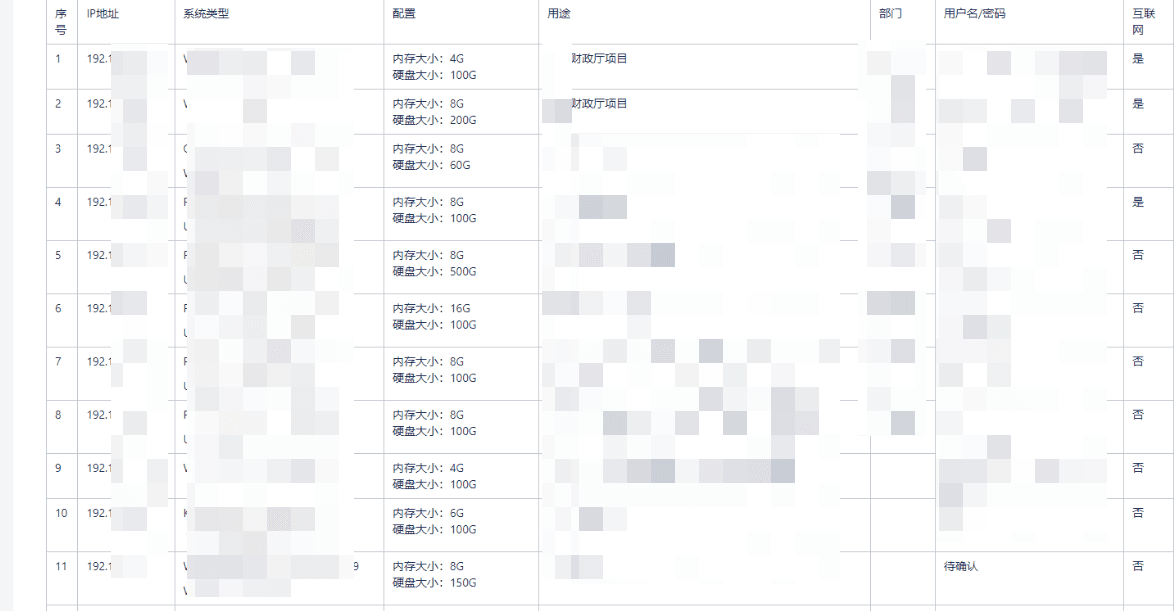

內網就簡單了,收集了一下本機的信息,在知識庫也翻到了想要的東西。

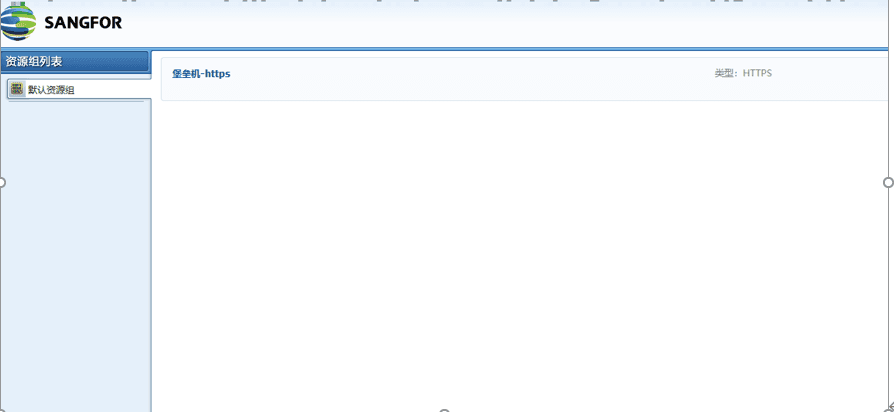

同時在項目開發進度文檔中獲得了直連該單位的 VPN 賬號密碼。

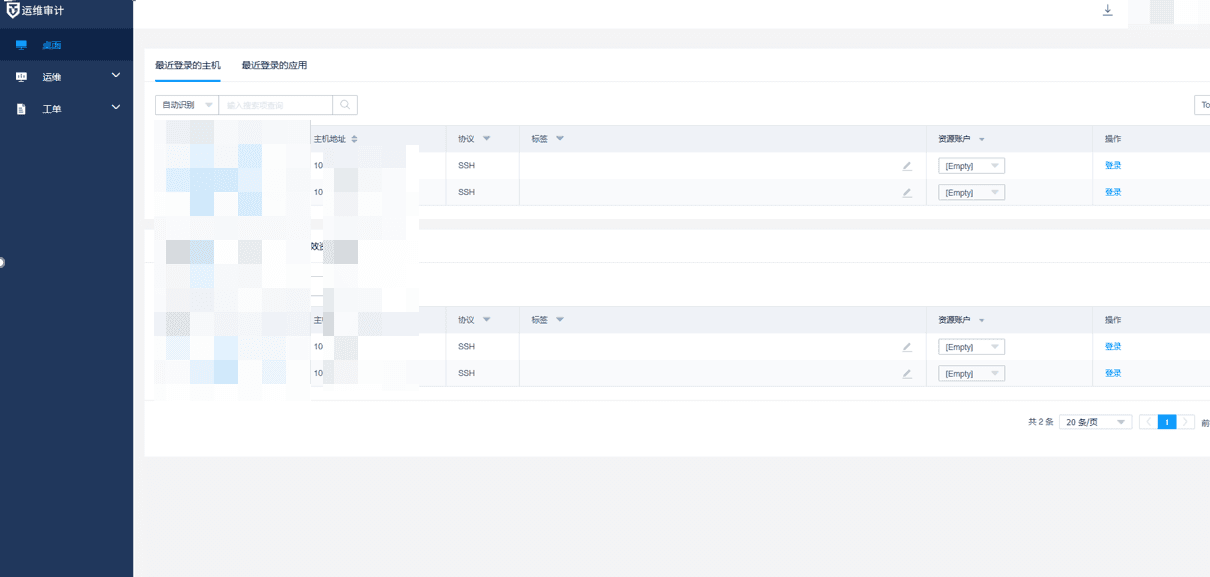

堡壘機權限

結束,沒啥特別的亮點。